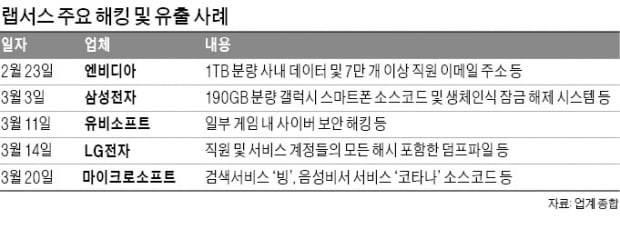

해커집단 랩서스가 최근 몇 달 사이 글로벌 정보기술(IT) 기업을 잇달아 해킹하며 악명을 떨치고 있다. 랩서스는 기업뿐만 아니라 가상자산거래소를 비롯해 정부기관, 병원 등도 해킹을 시도하고 있는 것으로 알려져 주의가 요구된다.

해커집단 랩서스가 최근 몇 달 사이 글로벌 정보기술(IT) 기업을 잇달아 해킹하며 악명을 떨치고 있다. 랩서스는 기업뿐만 아니라 가상자산거래소를 비롯해 정부기관, 병원 등도 해킹을 시도하고 있는 것으로 알려져 주의가 요구된다.

국내 업체들도 표적이 됐다. 랩서스는 최근 삼성전자를 해킹해 190GB에 이르는 갤럭시 소스 코드를 빼냈다. 랩서스는 “갤럭시S22를 비롯해 이전에 출시된 스마트폰 소스 코드와 생체인식 잠금 해제 시스템, 보안플랫폼 녹스 등을 모두 해킹했다”고 주장했다. LG전자는 임직원 이메일 계정 및 비밀번호 약 9만 건을 탈취당했다.

기업을 중심으로 해킹을 시도하던 랩서스는 최근 공격 범위를 전방위로 확대하고 있다. 가상자산거래소를 다음 타깃으로 삼은 것으로 알려졌다. 가상자산 계정을 탈취한 뒤 이용자 자금을 빼돌리겠다는 계산이다. 이 밖에도 랩서스는 최근 정부, 통신사, 의료기관, 소매업체 등 업종을 불문하고 해킹을 시도하고 있는 것으로 전해졌다.

랩서스는 공격 대상 기업을 선정한 뒤 해당 기업에 접근할 수 있는 권한 확보를 위해 사용자 ID를 손상시킬 수 있는 다양한 시도를 한다. 계정이 손상되면 기업 네트워크에 대한 액세스 권한을 얻은 뒤 액세스 권한을 확장하기 위해 추가 크리덴셜 또는 침입 지점을 찾아내 해킹한다.

랩서스는 해킹으로 훔친 데이터를 인질(랜섬)로 피해 기업에 금전을 요구하기도 했고, 금전 요구 없이 데이터를 마구잡이로 유출하기도 했다. 랩서스는 해킹 사실을 파악한 업체의 대응까지 지켜보는 치밀한 모습도 보였다. MS에 따르면 랩서스는 해킹에 성공한 한 기업의 보안팀이 사고에 대처하기 위해 논의하는 화상 회의까지 잠입한 것으로 드러났다.

MS는 랩서스 공격을 방어할 수 있는 방법도 제시했다. 우선 모든 인프라에 접속하는 사용자에 대해 다중인증(MFA)을 적용할 것을 당부했다. MS는 “유심칩을 복사한 뒤 권한을 빼앗는 ‘심(SIM) 스와핑’ 위험이 있으므로 전화 기반 MFA는 피해야 한다”고 당부했다.

이어 “문자메시지나 단순 음성 승인, 푸시, 보조 이메일 주소 등 약한 MFA 요소는 지양하고 사용자 간 크리덴셜도 허용하지 않아야 한다”고 말했다.

배성수 기자 baebae@hankyung.com

관련뉴스